Joshua Davis

0

1883

146

Dado que Linux es un proyecto de código abierto, es difícil encontrar fallas de seguridad en su código fuente, ya que miles de usuarios siguen revisando y reparando activamente el mismo. Debido a este enfoque proactivo, incluso cuando se descubre una falla, se repara de inmediato. Es por eso que fue tan sorprendente cuando se descubrió un exploit el año pasado que escapó a la rigurosa diligencia debida de todos los usuarios en los últimos 9 años. Sí, lo leíste bien, aunque el exploit se descubrió en octubre de 2016, había existido dentro del código del kernel de Linux desde los últimos 9 años. Este tipo de vulnerabilidad, que es un tipo de error de escalada de privilegios, se conoce como vulnerabilidad Dirty Cow (número de catálogo de error del kernel de Linux - CVE-2016-5195).

Aunque esta vulnerabilidad fue parcheada para Linux una semana después de su descubrimiento, dejó a todos los dispositivos Android vulnerables a esta vulnerabilidad (Android se basa en el kernel de Linux). El parche de Android seguido en diciembre de 2016, sin embargo, debido a la naturaleza fragmentada del ecosistema de Android, todavía hay muchos dispositivos Android que no han recibido la actualización y siguen siendo vulnerables a ella. Lo que es más aterrador es que se descubrió un nuevo malware de Android denominado ZNIU hace solo un par de días, que explota la vulnerabilidad Dirty Cow. En este artículo, analizaremos en profundidad la vulnerabilidad de Dirty Cow y cómo está siendo maltratada en Android por el malware ZNIU.

¿Qué es la vulnerabilidad de la vaca sucia??

Como se mencionó anteriormente, la vulnerabilidad de Dirty Cow es un tipo de explotación de escalada de privilegios que puede ser usado para conceder privilegio de superusuario a cualquiera. Básicamente, al usar esta vulnerabilidad, cualquier usuario con intenciones maliciosas puede otorgarse un privilegio de superusuario, por lo que tiene un acceso completo a la raíz del dispositivo de la víctima. Obtener el acceso raíz al dispositivo de la víctima le da al atacante un control total sobre el dispositivo y puede extraer todos los datos almacenados en el dispositivo, sin que el usuario se vuelva más sabio.

¿Qué es ZNIU y qué tiene que ver Dirty Cow??

ZNIU es el primer malware registrado para Android que utiliza la vulnerabilidad Dirty Cow para atacar dispositivos Android. El malware utiliza la vulnerabilidad Dirty Cow para obtener acceso de root a los dispositivos de la víctima. Actualmente, se ha detectado que el malware se esconde en más de 1200 aplicaciones de pornografía y juegos para adultos. Al momento de publicar este artículo, más de 5000 usuarios en 50 países se han visto afectados por él..

¿Qué dispositivos Android son vulnerables a ZNIU??

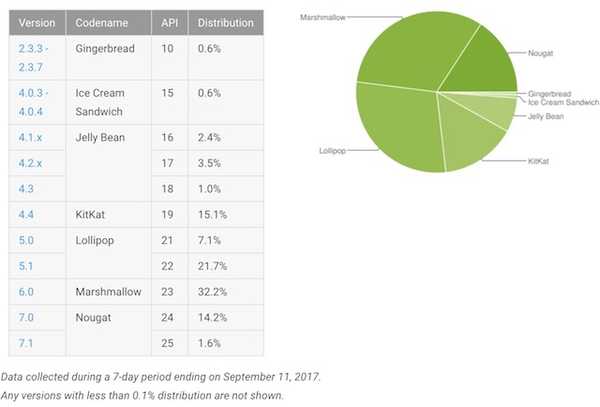

Después del descubrimiento de la vulnerabilidad Dirty Cow (octubre de 2016), Google lanzó un parche en diciembre de 2016 para solucionar este problema. sin embargo, el el parche se lanzó para dispositivos Android que se ejecutaban en Android KitKat (4.4) o arriba. Según la ruptura de la distribución del sistema operativo Android por parte de Google, más del 8% de los teléfonos inteligentes con Android todavía se ejecutan en versiones inferiores de Android. De aquellos que se ejecutan en Android 4.4 a Android 6.0 (Marshmallow), solo aquellos dispositivos son seguros y han recibido e instalado el parche de seguridad de diciembre para sus dispositivos.

Esos son muchos dispositivos Android que tienen el potencial de ser explotados. Sin embargo, las personas pueden consolarse con el hecho de que ZNIU está utilizando una versión algo modificada de la vulnerabilidad Dirty Cow y, por lo tanto, se ha encontrado que tiene éxito solo contra aquellos dispositivos Android que están utilizando el Arquitectura ARM / X86 de 64 bits. Aún así, si usted es propietario de Android, sería mejor verificar si ha instalado el parche de seguridad de diciembre o no.

ZNIU: ¿Cómo funciona??

Después de que el usuario haya descargado una aplicación maliciosa que ha sido infectada con el malware ZNIU, cuando inicie la aplicación, el El malware ZNIU contactará y se conectará automáticamente a su comando y control (C&C) servidores para obtener actualizaciones si están disponibles. Una vez que se haya actualizado, utilizará el exploit de escalada de privilegios (Dirty Cow) para obtener el acceso raíz al dispositivo de la víctima. Una vez que tenga acceso de root al dispositivo, lo hará recolectar la información del usuario del dispositivo.

Actualmente, el malware está utilizando la información del usuario para contactar al operador de red de la víctima haciéndose pasar por el propio usuario. Una vez autenticado llevará a cabo Micro transacciones basadas en SMS y cobrar el pago a través del servicio de pago del operador. El malware es lo suficientemente inteligente como para eliminar todos los mensajes del dispositivo una vez que se han realizado las transacciones. Por lo tanto, la víctima no tiene idea de las transacciones. En general, las transacciones se realizan por montos muy pequeños ($ 3 / mes). Esta es otra precaución tomada por el atacante para garantizar que la víctima no descubra las transferencias de fondos..

Después de rastrear las transacciones, se encontró que el el dinero fue transferido a una empresa ficticia con sede en China. Dado que las transacciones basadas en operadores no están autorizadas para transferir dinero internacionalmente, solo los usuarios afectados en China sufrirán estas transacciones ilegales. Sin embargo, los usuarios fuera de China todavía tendrán el malware instalado en su dispositivo, que puede activarse en cualquier momento de forma remota, lo que los convierte en objetivos potenciales. Incluso si las víctimas internacionales no sufren transacciones ilegales, la puerta trasera le da al atacante la oportunidad de inyectar más código malicioso en el dispositivo.

Cómo salvarse del malware ZNIU

Hemos escrito un artículo completo sobre cómo proteger su dispositivo Android del malware, que puede leer haciendo clic aquí. Lo básico es usar el sentido común y no instalar las aplicaciones de fuentes no confiables. Incluso en el caso del malware ZNIU, hemos visto que el malware se entrega al móvil de la víctima cuando instalan aplicaciones pornográficas o de juegos para adultos, que están hechas por desarrolladores no confiables. Para protegerse contra este malware específico, asegúrese de que su dispositivo esté en el parche de seguridad actual de Google. El exploit fue parcheado con el parche de seguridad de diciembre (2016) de Google, por lo tanto, cualquier persona que tenga ese parche instalado está a salvo del malware ZNIU. Aún así, dependiendo de su OEM, es posible que no haya recibido la actualización, por lo tanto, siempre es mejor estar al tanto de todos los riesgos y tomar las precauciones necesarias de su lado. Una vez más, todo lo que debe y no debe hacer para evitar que su dispositivo se infecte con un malware se menciona en el artículo que se vincula anteriormente.

VEA TAMBIÉN: Revisión de Malwarebytes para Mac: ¿debería usarlo??

Proteja su Android de la infección por malware

Los últimos años han visto un aumento en los ataques de malware en Android. La vulnerabilidad de Dirty Cow fue una de las mayores hazañas que se han descubierto y ver cómo ZNIU está explotando esta vulnerabilidad es simplemente horrible. ZNIU es especialmente preocupante debido a la extensión de los dispositivos que impacta y el control ilimitado que otorga al atacante. Sin embargo, si conoce los problemas y toma las precauciones necesarias, su dispositivo estará a salvo de estos ataques potencialmente peligrosos. Por lo tanto, primero asegúrese de actualizar los últimos parches de seguridad de Google tan pronto como los reciba, y luego manténgase alejado de aplicaciones, archivos y enlaces sospechosos y no confiables. ¿Qué crees que uno debería hacer para proteger su dispositivo contra ataques de malware? Háganos saber sus pensamientos sobre el tema colocándolos en la sección de comentarios a continuación.